Nhà nghiên cứu Oleg Zaytsev của Công ty An ninh mạng Guardio Labs vừa cho biết, một nhóm tin tặc có nguồn gốc từ Việt Nam đã phát tán một file nén qua Facebook Messenger. File nén này chứa công cụ đánh cắp dựa trên Python cùng các phương pháp ‘ẩn náu’ đơn giản nhưng hiệu quả.

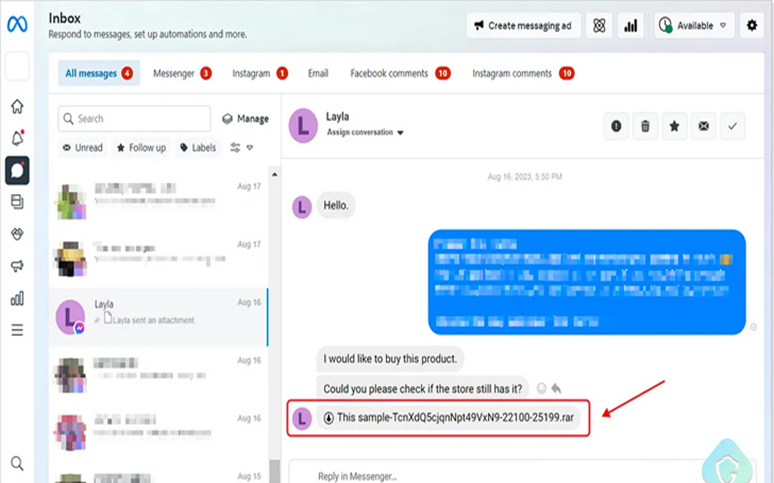

Trong các cuộc tấn công, tin tặc sẽ gửi tin nhắn và dụ dỗ nạn nhân mở những file nén zip hoặc rar qua Facebook Messenger. Sau khi được thực thi, mã độc sẽ tải các tệp từ GitHub hoặc GitLab, các tệp này chứa phần mềm đánh cắp được viết bằng Python để lọc tất cả cookie và thông tin đăng nhập của nạn nhân từ các trình duyệt web khác nhau đến điểm cuối API Telegram hoặc Discord do tin tặc kiểm soát.

Một chiến thuật thông minh được tin tặc áp dụng bao gồm việc xóa tất cả cookie sau khi đánh cắp chúng, đăng xuất nạn nhân khỏi tài khoản của họ và tiếp đó những kẻ tấn công chiếm quyền điều khiển phiên của họ bằng cách sử dụng cookie bị đánh cắp thay thế đổi mật khẩu sau đó dành quyền kiểm soát tài khoản.

Mã nguồn của phần mềm đánh cắp này có sự hiện diện của tiếng Việt và trình duyệt Cốc Cốc – là một trình duyệt dựa trên Chrome phổ biến ở Việt Nam. Mặc dù thực tế là việc kích hoạt lây nhiễm đòi hỏi sự tương tác của người dùng để tải xuống tệp, giải nén và thực thi tệp đính kèm, Guardio Labs nhận thấy rằng chiến dịch đã chứng kiến tỷ lệ thành công cao khi ước tính cứ 250 nạn nhân thì có 1 người đã bị nhiễm trong 30 năm qua.

Zaytsev cho biết: “Những tài khoản Facebook có danh tiếng, xếp hạng người bán và số lượng người theo dõi cao có thể dễ dàng kiếm tiền trên thị trường chợ đen. Những tài khoản đó được sử dụng để tiếp cận nhiều đối tượng nhằm truyền bá quảng cáo cũng như phát tán các chiêu trò lừa đảo”. Tiết lộ này được đưa ra vài ngày sau khi WithSecure và Zscaler ThreatLabz trình bày chi tiết các chiến dịch Ducktail và Duckport mới nhắm mục tiêu vào các tài khoản Meta Business và Facebook.

Lê Thị Bích Hằng

(Theo The Hacker News)